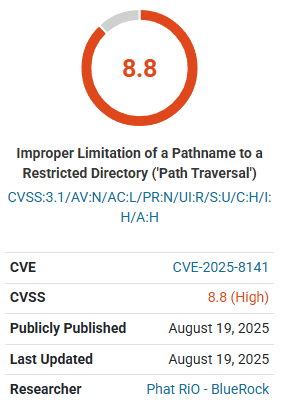

Um aviso de vulnerabilidade foi emitido para um plug-in complementar do formulário de contato do WordPress que permite que invasores não autenticados “facilmente” iniciem uma execução de código remoto. A vulnerabilidade é classificada alta (8,8/10) na escala de gravidade de ameaças do CVSS.

Captura de tela da Wordfence Avisoy mostrando 8,8 CVSS Rating de gravidade

Captura de tela da Wordfence Avisoy mostrando 8,8 CVSS Rating de gravidadeRedirecionamento para o plugin do formulário de contato 7

A vulnerabilidade afeta o redirecionamento para o plug -in de contato 7 do WordPress, instalado em mais de 300.000 sites. O plug -in estende a funcionalidade do plug -in de formulário de contato popular 7. Ele permite que um editor de um site não apenas redirecte um usuário para outra página, mas também para armazenar as informações em um banco de dados, enviar notificações por email e bloquear envios de formulários de spam.

A vulnerabilidade surge em uma função de plug -in. As funções WordPress são trechos de código PHP que fornecem funcionalidades específicas. A função específica que contém a falha é chamada de função delete_associated_files. Essa função contém uma falha insuficiente de validação do caminho do arquivo, o que significa que não valida o que um usuário pode inserir na função que exclui arquivos. Essa falha permite que um invasor especifique um caminho para um arquivo a ser excluído.

Assim, um invasor pode especificar um caminho (como ../../wp-config.php) e excluir um arquivo crítico como wp-config.php, limpando o caminho para um ataque de execução de código remoto (RCE). Um ataque de RCE é um tipo de exploração que permite que um invasor execute o código malicioso remotamente (de qualquer lugar da Internet) e obtenha o controle do site.

O aviso do Wordfence explica:

“Isso possibilita que os atacantes não autenticados excluam arquivos arbitrários no servidor, o que pode levar facilmente à execução do código remoto quando o arquivo correto for excluído (como wp-config.php).”

A vulnerabilidade afeta todas as versões do plug -in até a versão 3.2.4. Os usuários do plug -in afetado são aconselhados a atualizar o plug -in para a versão mais recente.

Imagem em destaque de Shutterstock/Everyondphoto Studio

#WordPress #Formulário #Plug #redirecionamento #vulnerabilidade #atinge #300k #sites